Configuración de SSO para Azure AD y Entra ID

PERMISOS Nivel de seguridad con permiso de Admin. para configurar Recursos/Usuarios (Recursos humanos). Consulte Configuraciones de seguridad de Admin..

PERMISOS Cuenta Azure / Entra ID válida con permisos de administrador

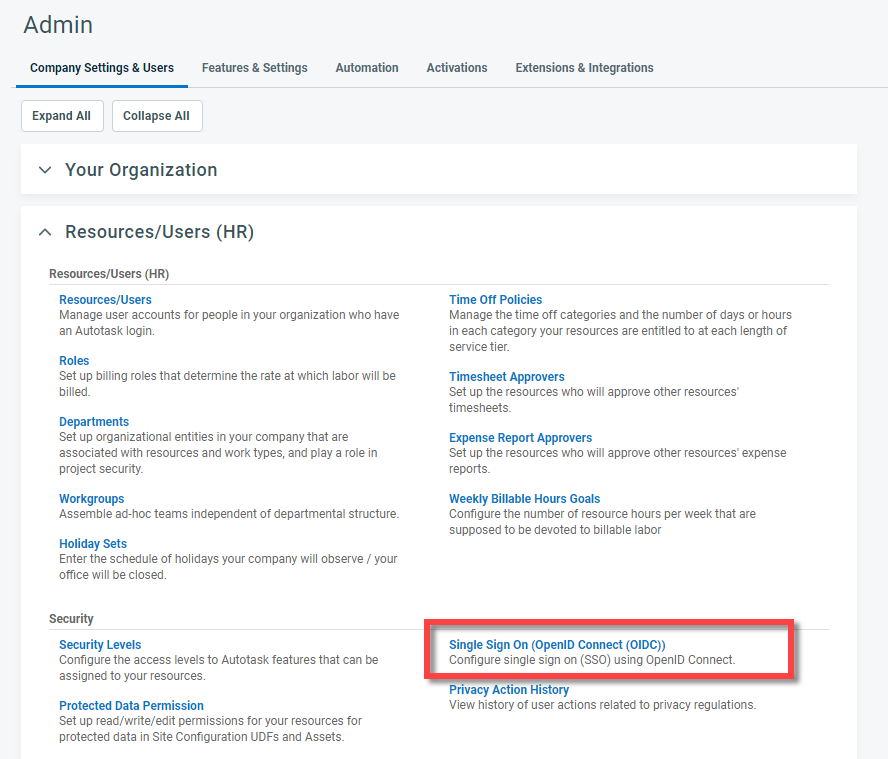

NAVEGACIÓN > Admin > Configuración de la organización y usuarios > Recursos/Usuarios (RH) > Seguridad > Inicio de sesión único (OpenID Connect (OIDC))

Este tema proporciona información específica del proveedor sobre cómo configurar la integración de Autotask con Microsoft Azure Active Directory. Para instrucciones generales, consulte Configurar inicio de sesión único (OpenID Connect).

Los siguientes pasos duplican la configuración usada por nuestros programadores para permitir el uso exitoso de Azure ID con el inicio de sesión único de Autotask (Open ID Connect) No podemos anticipar las configuraciones de Azure AD exclusivas de cada cliente ni las actualizaciones de software de Microsoft. Si recibe errores luego de seguir los pasos de configuración a continuación, comuníquese con Kaseya Helpdesk.

Para configurar la integración, Autotask y Azure deben estar abiertos al mismo tiempo, y usted debe haber iniciado sesión tanto en Autotask como en portal.azure.com o https://entra.microsoft.com como administrador.

Para configurar el inicio de sesión único para Azure AD / Entra ID, haga lo siguiente:

Para registrar la integración de Autotask en Azure / Entra ID, haga lo siguiente:

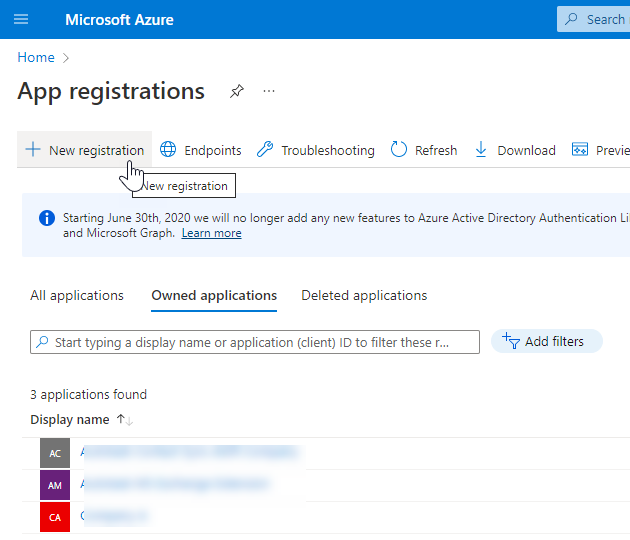

- Vaya a Registros de aplicaciones. Consulte Ir a la página de registro de la aplicación.

- Haga clic en Nuevo registro. Se abrirá la página Registrar una aplicación.

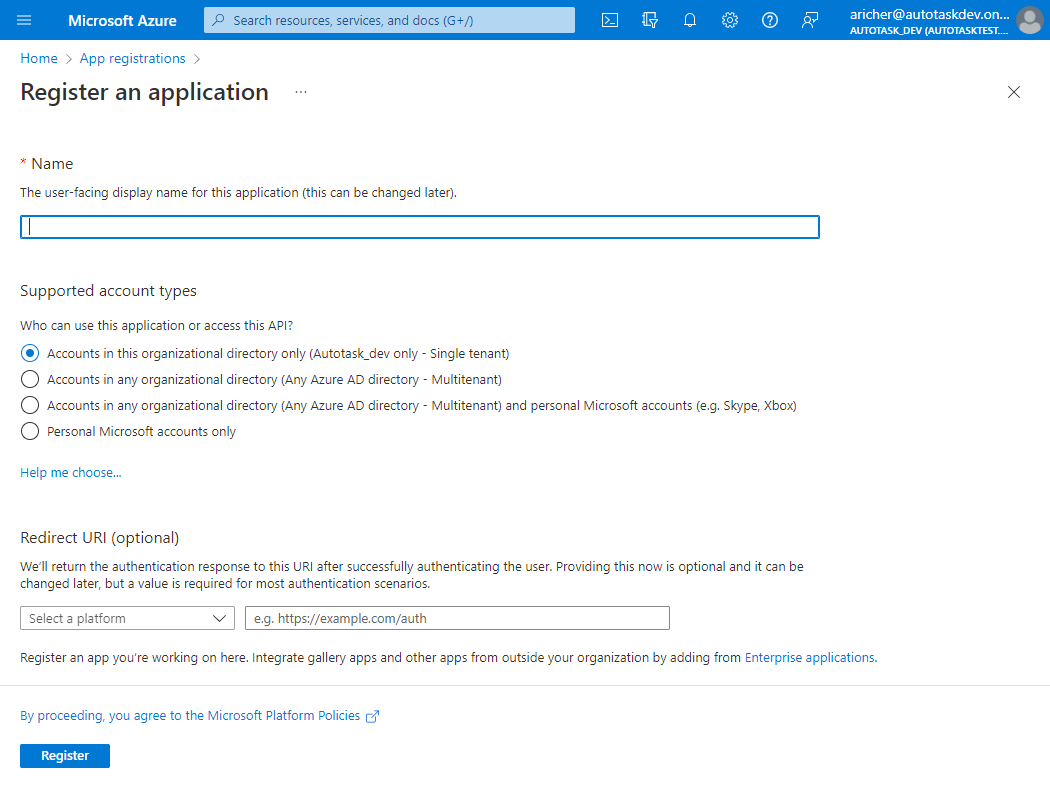

- Complete los siguientes campos:

| Campo | Descripción |

|---|---|

|

Nombre |

Introduzca el nombre de usuario para esta aplicación, por ejemplo "Autotask". |

|

Tipos de cuenta admitidos |

Su selección aquí determinará quién puede utilizar esta aplicación. Si no está seguro, seleccione Cuentas sólo en este directorio de organizaciones. |

|

URI de redireccionamiento (opcional) |

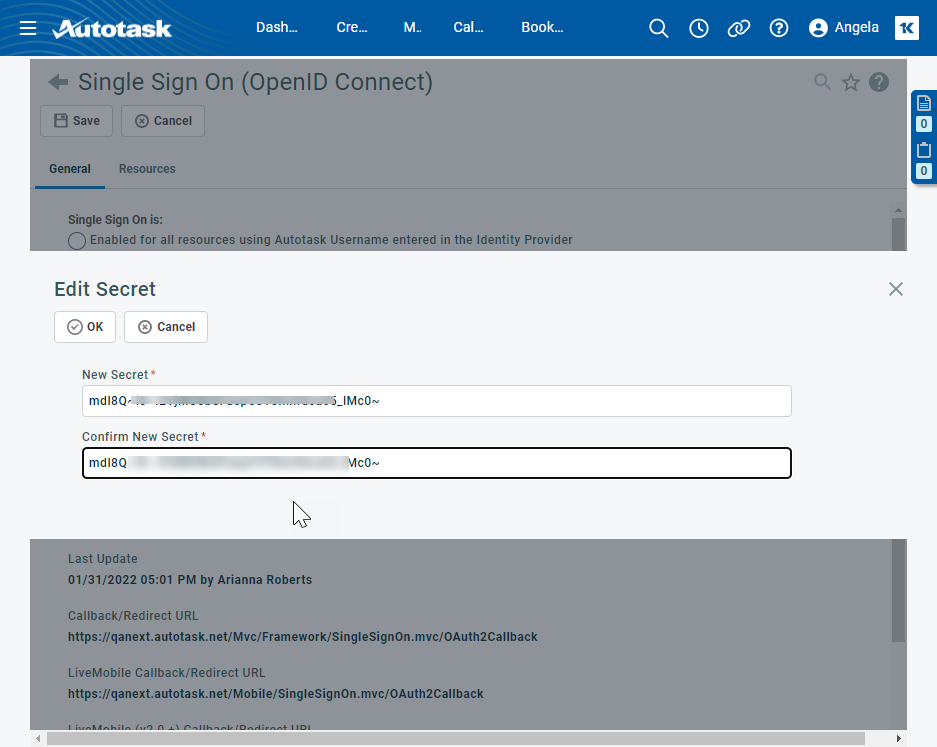

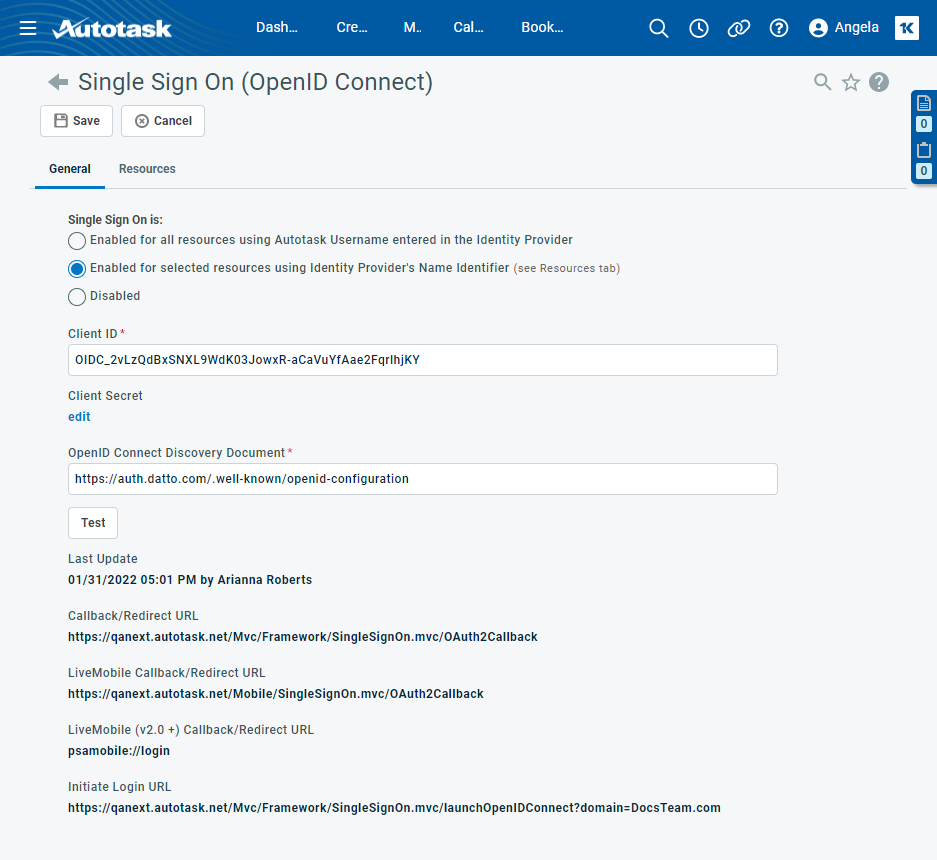

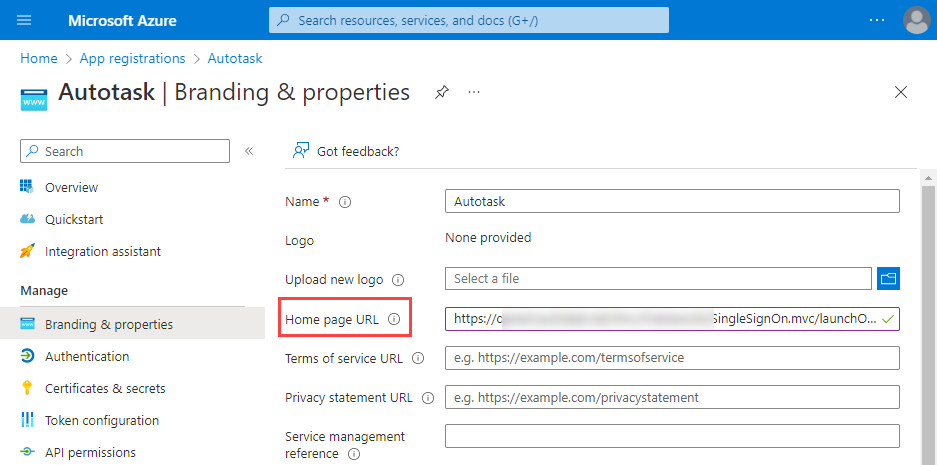

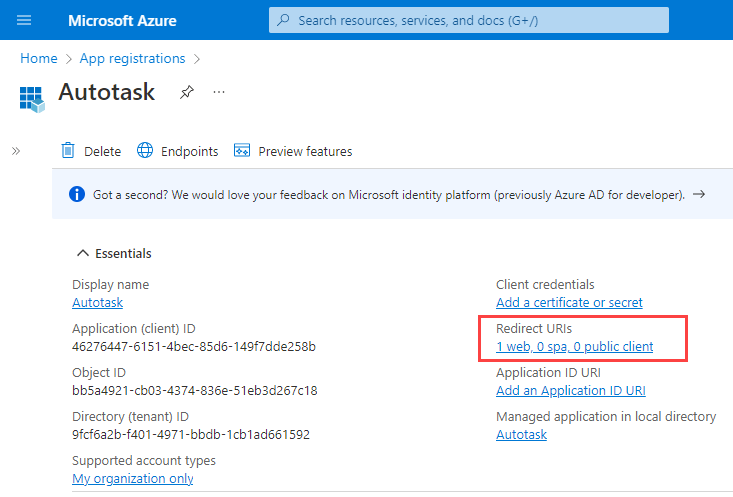

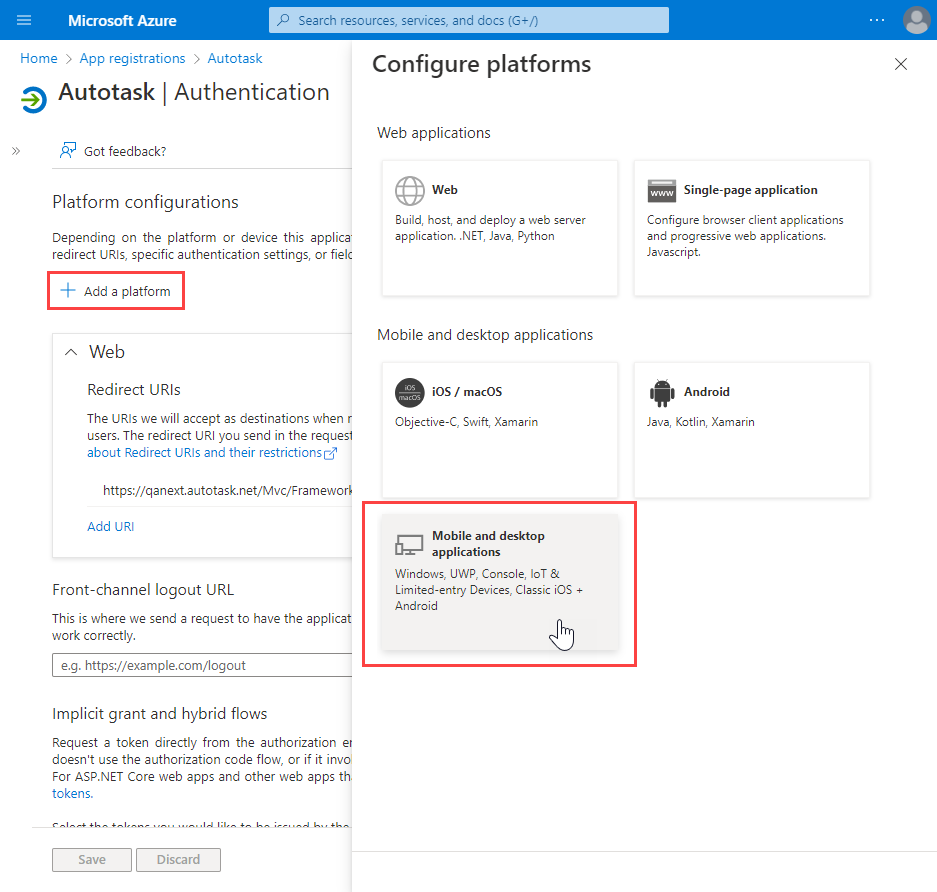

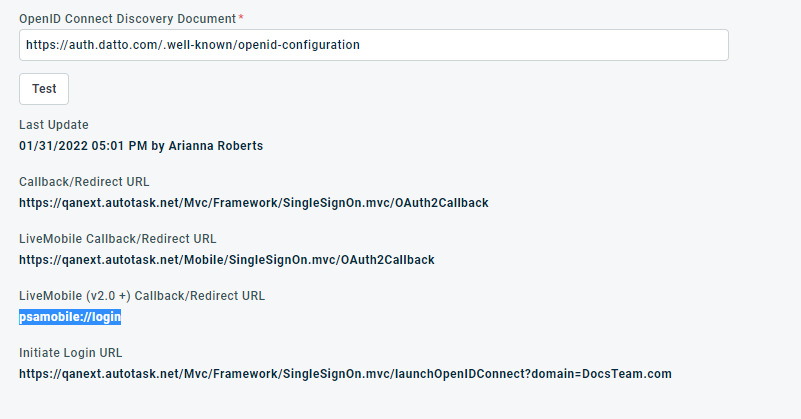

Vaya a la página Inicio de sesión único de Autotask (OpenID Connect) y copie la URL en el campo URL de devolución de llamada/redireccionamiento. Vuelva a Azure, seleccione Web como plataforma y pegue el valor del campo en el segundo campo. |

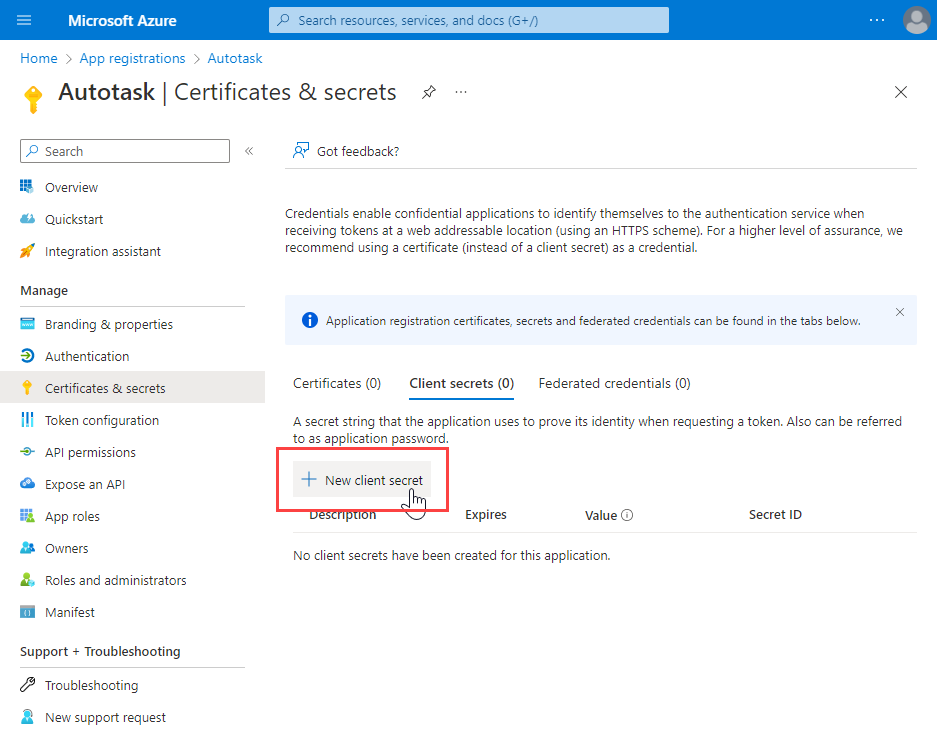

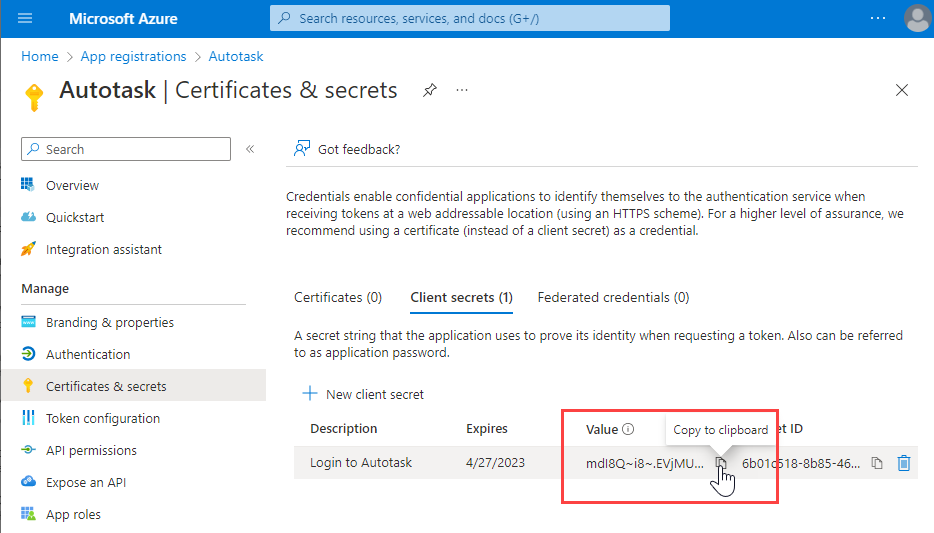

- Haga clic en Registrar. Se abrirá un cuadro de diálogo que le hará saber que usted ha creado con éxito la aplicación. La página de la nueva aplicación se abrirá.

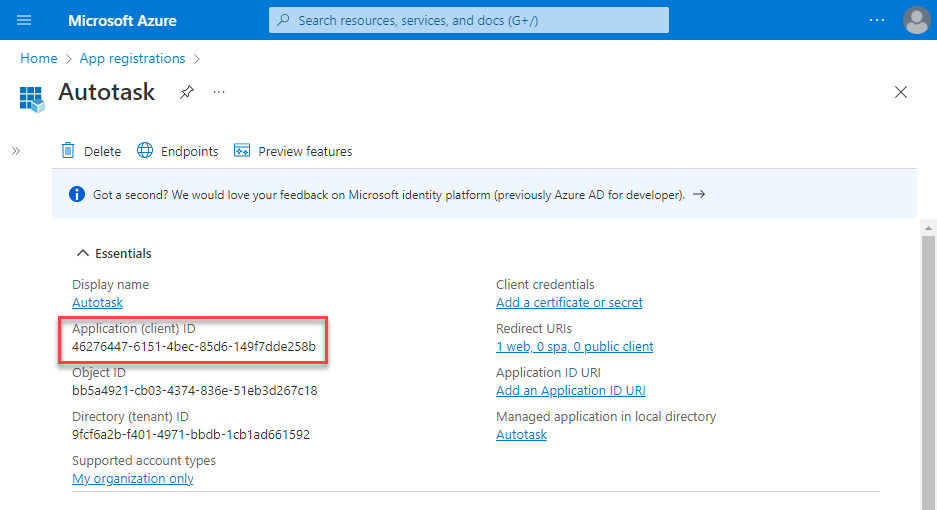

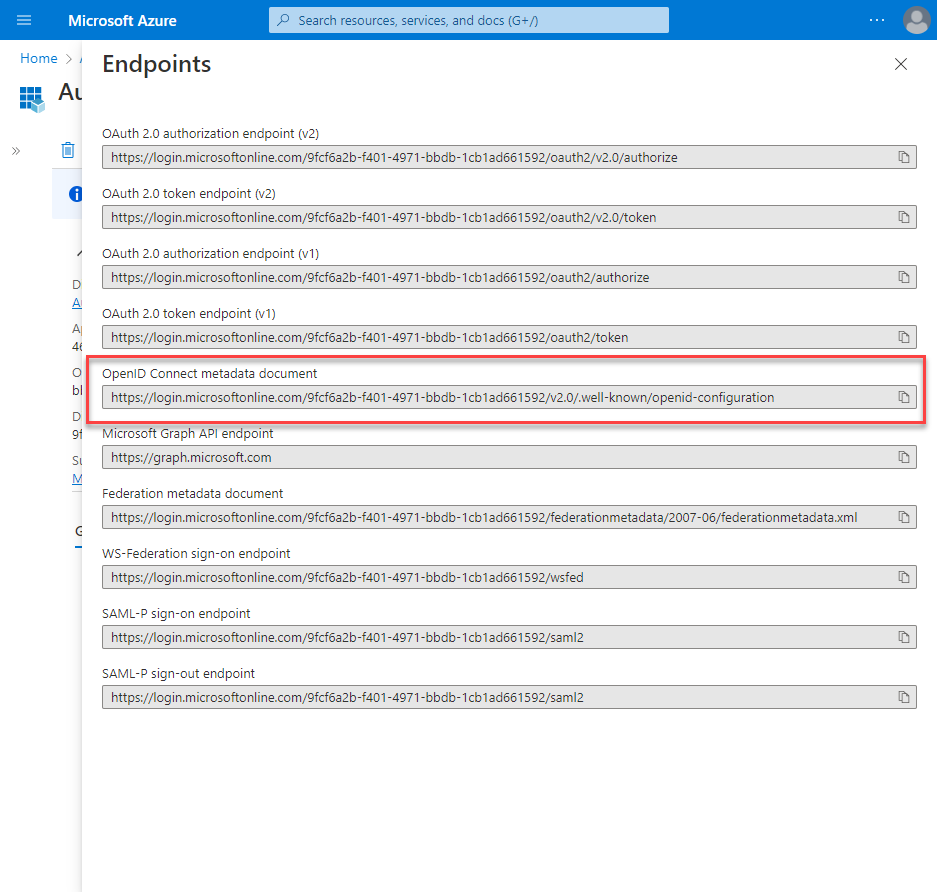

- Justo debajo del nombre de visualización, verá el Id. de aplicación (cliente) y el Id. del directorio (inquilino).

Guarde sus configuraciones en ambas aplicaciones.

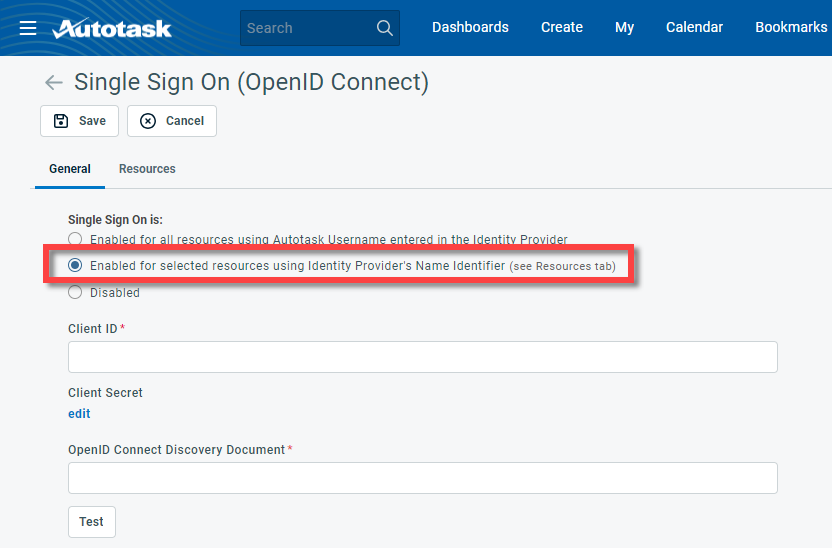

IMPORTANTE Dado que Azure AD y Entra ID no admiten la exposición de atributos personalizados a través de OpenID Connect (es decir. establecer el valor autotaskusername para un usuario dentro del IdP), en Autotask, los clientes de Azure AD y Entra ID deben utilizar la opción Habilitado para recursos seleccionados utilizando el identificador de nombre del proveedor de identidad, donde el ID único del usuario del IdP se establece en la página Autotask SSO.

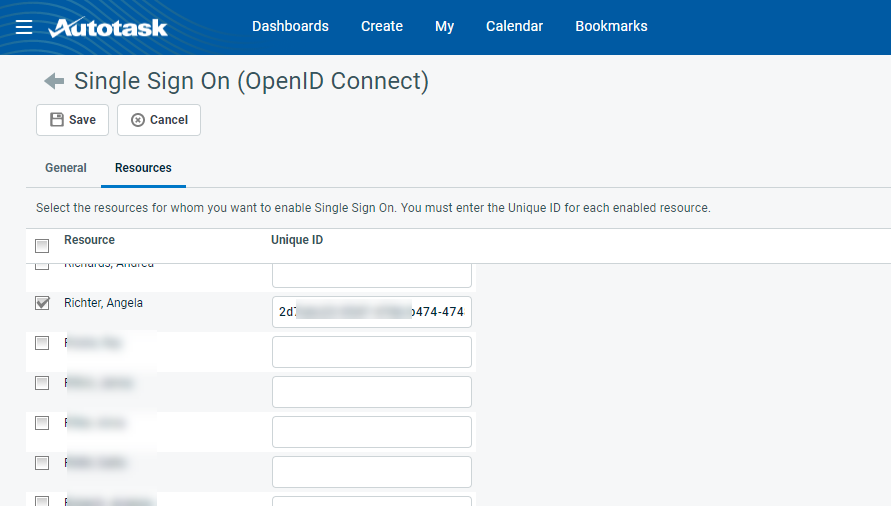

Para asignar el ID único del usuario desde el IdP al recurso Autotask, complete los siguientes pasos:

- Abra la página Menú de navegación de la izquierda > Admin > Categorías de administración > Configuración de la organización y usuarios > Recursos/Usuarios (RH) > Seguridad > Inicio de sesión único (OpenID Connect (OIDC)).

- En la pestaña General, en Inicio de sesión único es:, seleccione Habilitado para los recursos seleccionados utilizando el identificador de nombre del proveedor de identidad. Esto hace que la pestaña Recursos esté disponible para su selección.

- Haga clic en la pestaña Recursos.

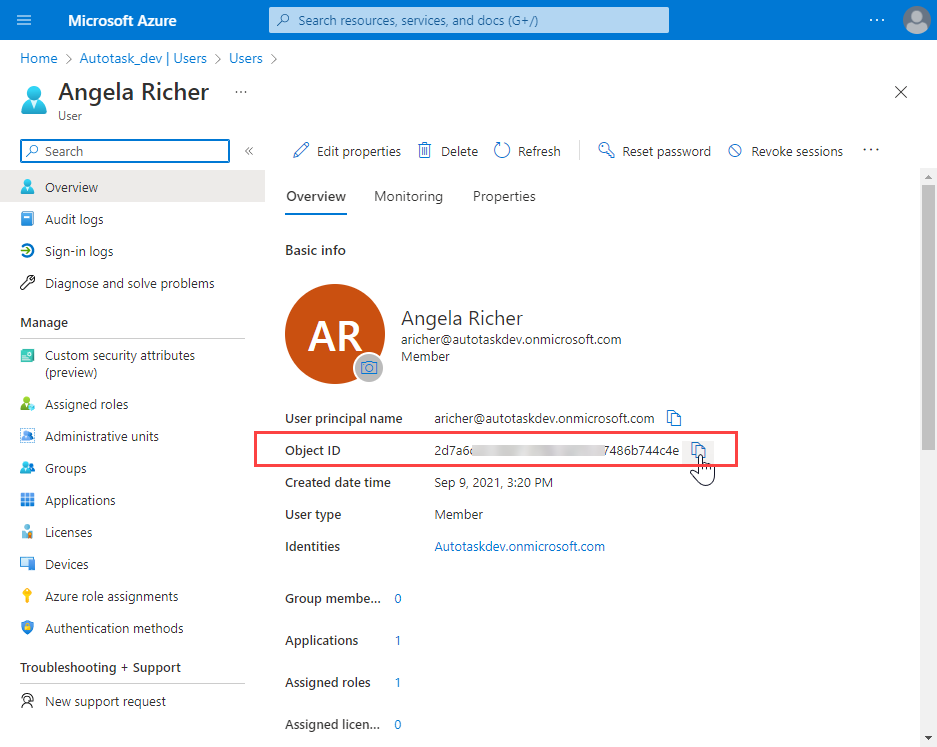

- Inicie sesión en portal.azure.com o https://entra.microsoft.com y navegue hasta Azure Active Directory > Manage > Users o Microsoft Entra admin center > Identity > Users.

- Haga clic en el nombre del usuario que desee asignar. Se abrirá la página del perfil.

- Copie el Id. de objeto.

- Cambie a Autotask y seleccione la casilla situada junto al nombre del recurso. Pegue el valor en el campo Id. único en Autotask.

- Repita los pasos 1 - 4 para cada recurso.