Configurar inicio de sesión único usando OpenID Connect estándar

PERMISOS Nivel de seguridad con permiso de administrador para configurar Recursos/Usuarios (Recursos humanos) y la función de administrador del sistema para el proveedor de identidades

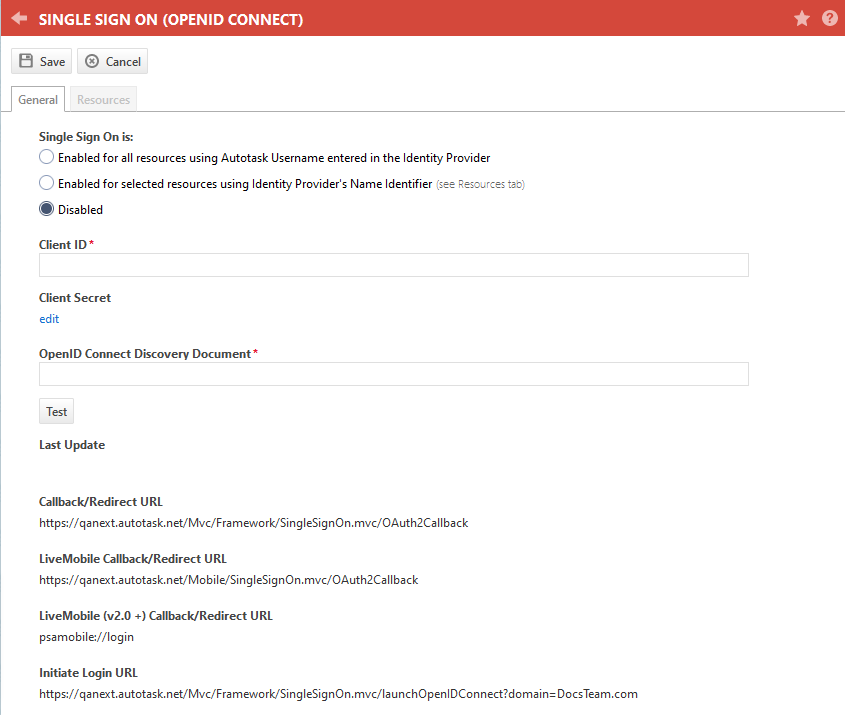

NAVEGACIÓN > Admin > Configuración de la organización y usuarios > Recursos/Usuarios (RH) > Seguridad > Inicio de sesión único (OpenID Connect (OIDC))

Descripción general

IMPORTANTE Cuando se habilita el inicio de sesión único, el inicio de sesión es gestionado por el proveedor de identidad, y se ignora la autenticación en dos fases que se configuraró antes de implementar el inicio de autenticación.

Autotask admite el inicio de sesión único (SSO) para Autotask, la extensión de Microsoft Outlook y LiveMobile, utilizando el estándar OpenID Connect.

La compatibilidad con OpenID Connect permite a las organizaciones que utilizan muchas aplicaciones aprovechar las ventajas del inicio de sesión único (SSO):

- Las organizaciones pueden delegar la autenticación y el aprovisionamiento de los usuarios en un servicio específico y especialmente diseñado, denominado proveedor de identidades (IdP), que brinda una mayor seguridad.

- Las organizaciones pueden desactivar el acceso a varias aplicaciones desactivando la cuenta de usuario con el proveedor de identidades.

- Los usuarios ya no tienen que crear inicios de sesión y contraseñas diferentes para cada aplicación.

- La autenticación en dos fases no es requerida cuando está habilitado el inicio de sesión único.

Hemos probado la integración con diversos proveedores de identidad, pero esperamos completamente que la integración funcione con la mayoría de los IdPs que usen protocolos OpenID Connect. Para una lista de proveedores certificados de OpenID Connect, consulte Certificación OpenID.

NOTA Hemos identificado actualmente un proveedor certificado de OpenID cuya implementación no funciona con la integración Autotask PSA: Microsoft ADFS en Windows Server 2016. Microsoft Azure AD es compatible; consulte la nota a continuación.

Antes de configurar el inicio de sesión único, asegúrese de que se completen las siguientes tareas:

- Asegúrese de estar completamente configurado con su proveedor de identidad externo.

- Los usuarios que autentiquen por medio de Inicio de sesión único deben estar configurados con una cuenta de usuario antes de configurar la integración.

- Los usuarios de inicio de sesión único que usen la extensión Microsoft Outlook o LiveMobile deben descargar las versiones más recientes: Extensión Outlook versión 3.3.3 o posteriores, LiveMobile iOS 1.12/Android 1.11 o posteriores.

Brindamos también documentación adicional para los siguientes proveedores que utilizan el estándar OpenID Connect. Use estas instrucciones en conjunto con este tema.

Configurar inicio de sesión único (OpenID Connect)

NOTA Las instrucciones de este tema son independientes del proveedor y se centran en el extremo de la configuración de Autotask. Consulte Configurar SSO de Autotask con Auth0.

ANTES DE COMENZAR En el sitio web del proveedor de identidad, agregue Autotask como una aplicación. Para ejemplos, consulte Información de configuración específica al proveedor.

Usando una cuenta de administrador, abra tanto Autotask como su aplicación de proveedor de identidad.

- Abra la página de inicio de sesión único (OpenID Connect). Para abrir la página, use la(s) ruta(s) de acceso en la sección Seguridad y navegación más arriba.

- Llene los siguientes campos:

| Campo | Descripción |

|---|---|

| Pestaña General | |

| El inicio de sesión único está: |

La opción Deshabilitado está seleccionada de manera predeterminada. Use el botón de radio para seleccionar una de las siguientes opciones:

NOTA No es necesaria la configuración a nivel de recurso en Autotask, pero el administrador de su cuenta de proveedor de identidad deben crear un atributo personalizado denominado usuariodeautotask y configurar ese atributo para cada recurso como su nombre de usuario de Autotask. Consulte el siguiente artículo de Okta para obtener instrucciones: Añadir atributos personalizados a un perfil de usuario de Okta.

NOTA También debe utilizar esta opción si su IdP es Azure AD u otro proveedor que no admita la exposición de atributos personalizados a través de OpenID Connect. |

| Id. de cliente* | Copie el campo Id. de cliente desde la página de configuración de la aplicación de su proveedor de identidad. |

| Secreto de cliente* |

Copie el campo Secreto de cliente desde la página de configuración de la aplicación de su proveedor de identidad.

NOTA Una vez configurado, el valor de este campo se cifra en reposo y se ofusca en Autotask. El valor puede editarse pero no se puede ver. |

| Documento de detección de OpenID Connect* |

Ingrese la URL del Documento de detección de OpenID Connect de su proveedor de identidad. Protocolo típico: añada /.well-known/openid-configuration a la URL de su proveedor de identidad. EJEMPLO https://YOUR_DOMAIN.okta.com/.well-known/openid-configuration donde https://YOUR_DOMAIN.okta.com es la URL de Admin. para el proveedor de identidad. |

| Probar | Usted debe hacer clic en el botón Probar para probar que sean válidos el Id. de cliente, el Secreto de cliente y el Documento de detección de OpenID Connect brindados. Si lo son, recibirá un mensaje de confirmación. Si uno de los tres no es válido, recibirá un mensaje de error. IMPORTANTE Usted no podrá continuar hasta que haya probado exitosamente la configuración. |

| Última actualización | Un campo de solo lectura que muestra el usuario, la fecha y la hora de la última actualización. |

| URL de devolución de llamada/redirección |

Estas son las URLs en las que el proveedor de identidad enviará respuestas a sus solicitudes de autenticación. Para configurar la integración, copie estos campos de Autotask y péguelos en los campos URL de devolución de llamada/redirección de su aplicación de proveedor de identidad. |

|

URL de devolución de llamada/redirección de LiveMobile (si se utiliza la versión anterior de LiveMobile) |

|

|

URL de devolución de llamada/redirección de LiveMobile (v2.0 +) (si se utiliza la nueva versión de LiveMobile) |

|

| Iniciar URL de inicio de sesión |

Copie este campo y péguelo en el campo Iniciar URL de inicio de sesión de su proveedor de identidad. Esto permitirá a los usuarios evitar la página de inicio de sesión de Autotask. Una vez que los usuarios se han autenticado con el proveedor de identidad, pueden hacer clic en el mosaico de Autotask para abrir Autotask. |

| Pestaña Recursos | |

|

Id. único |

Si habilitó el inicio de sesión único para recursos seleccionados, haga clic en la pestaña Recursos. Se muestran todos los recursos activos en su instancia de Autotask.

NOTA El Id. único se ubica típicamente en su perfil en la aplicación de inicio de sesión único. |

El inicio de sesión único está ahora habilitado para todos los usuarios o para usuarios seleccionados.

- Para información sobre cómo iniciar sesión en Autotask desde la página de inicio de sesión cuando esté habilitado el inicio de sesión único, consulte Iniciar sesión usando Inicio de sesión único(OpenID Connect).

- Una mejor opción es brindar el Iniciar URL de inicio de sesión a sus usuarios, para que así puedan evitar la página de inicio de sesión de Autotask.

Usar Autotask LiveMobile con inicio de sesión único

Si desea usar inicio de sesión único con LiveMobile, debe actualizar su aplicación de inicio de sesión único para que se redirija a la página de inicio de sesión móvil. A continuación, se presentan los pasos para las tres aplicaciones de inicio de sesión único que hemos probado:

- Inicie sesión en SUDOMINIO.okta.com.

- Seleccione Admin.

- Seleccione Aplicaciones.

- Seleccione su aplicación.

- Seleccione Editar para general.

- Bajo Iniciar sesión, añada "psamobile://login” a la sección de la URI de redireccionamiento de Inicio de sesión.

- Haga clic en Guardar.

- Inicie sesión en manage.auth0.com.

- En el menú izquierdo, seleccione Aplicaciones.

- Seleccione su aplicación desde la lista.

- Añada "psamobile://login” a la sección de la URL de devolución de llamada permitida.

- Seleccione Guardar cambios.

- Inicie sesión en portal.azure.com.

- Seleccione Azure Active Directory.

- Seleccione App registrations (preview).

- Seleccione su aplicación Azure y haga clic en la pestaña Authentication.

- Para Cliente público (móvil y escritorio), configure la URI de redireccionamiento como “psamobile://login”.

- Haga clic en Guardar.

NOTA Si va a usar LiveMobile 1.0 en cualquier plataforma, continúe usando la URL de devolución de llamada/redirección de LiveMobile.

Deshabilitar inicio de sesión único

Usted puede deshabilitar usuarios individuales en la pestaña Recursos. Para desactivar el inicio de sesión único para toda la organización local, haga lo siguiente:

- En Autotask, vaya a Menú de navegación de la izquierda > Admin > Categorías de administración > Configuración de la organización y usuarios > Recursos/Usuarios (RRHH) > Seguridad > Inicio de sesión único (OpenID Connect (OIDC)).

Se abre la página Inicio de sesión único(OpenID Connect) en la pestaña General.

- Alterne el botón de radio Inicio de sesión único está: a Deshabilitado. Se quitará la validación de la página.

- Como opción, elimine o cambie la información en los campos restantes para que la integración no vuelva a habilitarse por accidente.

- Haga clic en Guardar.

NOTA Cuando la configuración de SSO principal cambia a Deshabilitado, usted no tiene que deshabilitar usuarios individuales. En su próximo inicio de sesión, se solicitará a estos usuarios la autenticación de dos factores.