Configurar un proveedor de identidad personalizado

PERMISOS Nivel de seguridad con permiso Admin. para configurar Portal del cliente y Taskfire. Consulte Configuraciones de seguridad de Admin..

PERMISOS Permisos administrativos para configurar el proveedor de identidad del cliente.

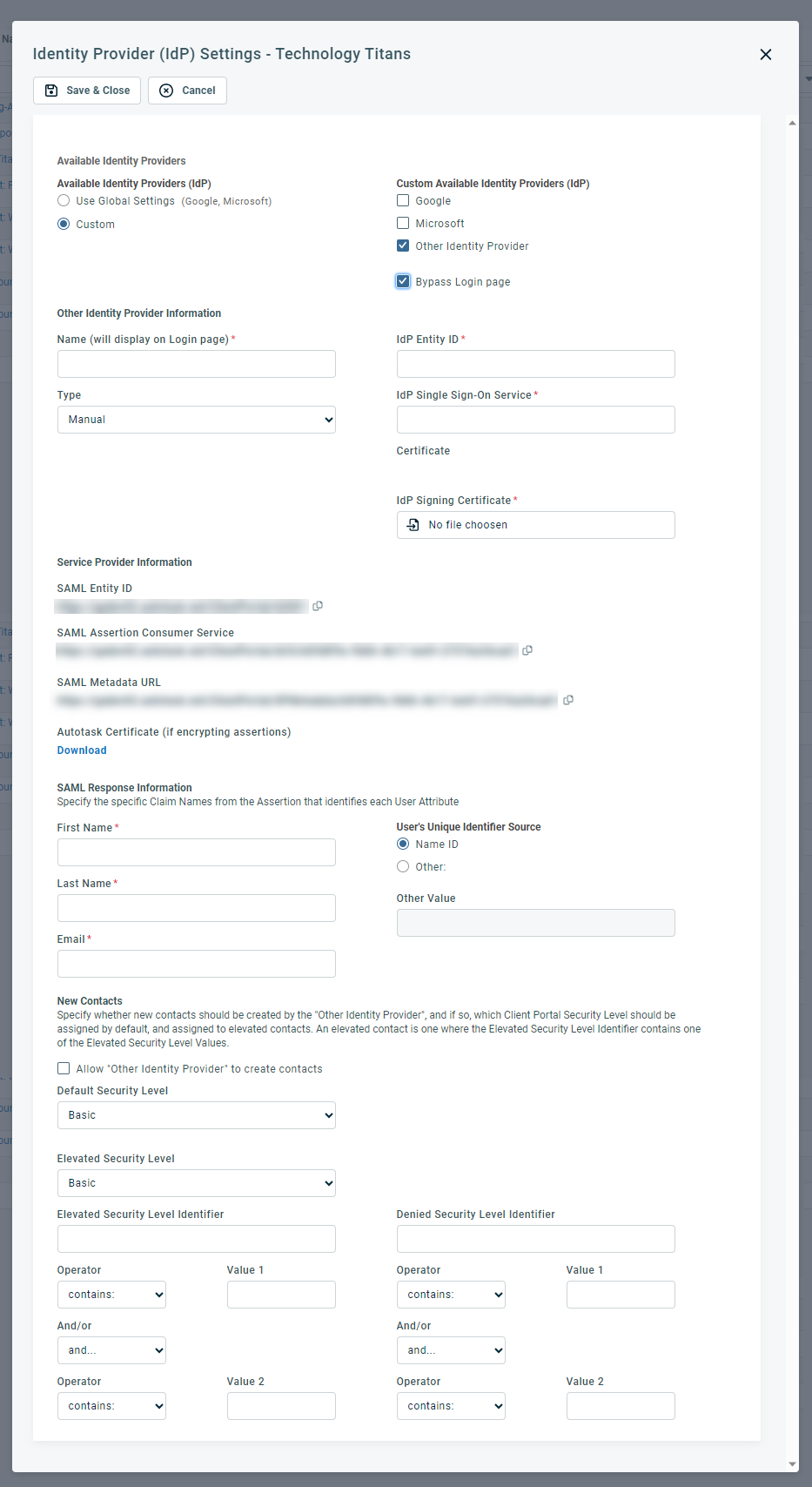

NAVEGACIÓN Menú de navegación de la izquierda > Admin > Categorías de administración > Extensiones e integraciones > Portal de clientes y Taskfire > Gestionar organizaciones del Portal de clientes > menú contextual > Configurar IdP.

Descripción general

Anteriormente, los usuarios del Portal del cliente podían iniciar sesión en el Portal del cliente con las credenciales brindadas cuando se configuró su acceso al Portal del cliente, o podían utilizar su cuenta de Microsoft o Google, si la dirección de correo electrónico asociada estaba configurada como la dirección de correo electrónico principal en Autotask. Estas opciones no requerían ninguna configuración adicional.

Autotask ahora también permite el acceso al Portal del Cliente utilizando un Proveedor de Identidades (IdP) personalizado.

En esta página, se habilita y configura la integración entre la instancia de un cliente del Portal del cliente de Autotask y su Proveedor de Identidad (IdP) personalizado. Opcionalmente, puede eliminar las opciones públicas de IdP (Google y Microsoft) de la página de inicio de sesión del Portal del cliente, e incluso omitir la página de inicio de sesión por completo.

Este tema se limita a la descripción de los pasos de configuración del IDP personalizado en Autotask, pero la integración también requiere pasos de configuración en la aplicación del proveedor de identidades seleccionada, donde

- hay que crear y configurar una aplicación

- se le deben asignar usuarios y grupos

Consulte la documentación del proveedor de identidad seleccionado.

IMPORTANTE Dado el número de opciones disponibles, le rogamos que comprenda que nuestros equipos de asistencia no pueden ayudarle con la configuración y la resolución de problemas. La integración debe ser configurada por un profesional de TI con experiencia en establecer integraciones SSO.

El IdP debe ser compatible con el protocolo SAML (Security Assertion Markup Language) 2.0. SAML es un estándar abierto basado en XML para transferir datos de identidad entre

- un IdP, que realiza la autenticación y transmite la identidad y el nivel de autorización del usuario al proveedor de servicios

- un proveedor de servicios (SP) que confía en el proveedor de identidad y autoriza al usuario a acceder a la aplicación

En este caso, el Portal del cliente es el proveedor de servicios.

La información utilizada en el protocolo SAML para exponer la configuración de un SP o IdP se denomina metadatos. Esta integración requiere la siguiente información:

- Un Id. de entidad que identifique de forma única al IdP o SP

- La ubicación a la que debe enviarse la información (el servicio de inicio de sesión único del IdP o el servicio de consumidor de aserciones del SP).

- Un certificado que contenga la firma de los metadatos y las claves públicas para verificar y cifrar la comunicación posterior.

Al igual que una guía telefónica, los metadatos no contienen información secreta. Suele estar disponible en una URL de metadatos o en un archivo de metadatos que puede descargarse.

Ayuda de Okta

Crear integraciones de aplicaciones SAML

Asignar aplicaciones a usuarios

Asignar una integración de aplicaciones a un grupo

Ayuda de Azure

Inicio rápido: Añadir una aplicación empresarial

Inicio rápido: Crear y asignar una cuenta de usuario

Habilitar inicio de sesión único para una aplicación empresarial

Ayuda de AuthO

Configurar Auth0 como proveedor de identidad SAML

NOTA Descubrimos que configurar Auth0 en Firefox requería pasos adicionales. Recomendamos utilizar Chrome.

Pasos de configuración

Para configurar la integración, haga lo siguiente:

- Para abrir la página, use la(s) ruta(s) de acceso en la sección Seguridad y navegación más arriba.

- Abra el sitio web del proveedor de identidad. Tendrá que copiar información de varios campos y pegarla en Autotask, y viceversa.

- En Autotask, complete las siguientes secciones:

Proveedores de identidad disponibles

En esta sección, se gestiona la disponibilidad de los proveedores de identidad públicos Google y Microsoft, y se habilita la configuración de un proveedor de identidad personalizado para la empresa.

Botones de radio

Por defecto, todos los clientes utilizan la configuración establecida en la página Configuración global del Portal del cliente. Para configurar un IdP personalizado y exponer campos adicionales, cambie el botón de radio a Personalizado.

Proveedores de identidad (IdP) personalizados disponibles

Seleccione todos los proveedores de identidad que los contactos de este cliente podrán utilizar para iniciar sesión en el Portal del cliente.

- Google y Microsoft se seleccionarán si se seleccionan en la página Configuración global. Si desea que los usuarios cliente se autentiquen únicamente a través de su IdP, desactive las casillas de verificación. Si desea ofrecer a los usuarios clientes varias opciones de inicio de sesión, déjelas seleccionadas.

- Para configurar un proveedor de identidad personalizado, seleccione Otro proveedor de identidad. El resto de la página se abrirá para que pueda configurar la integración.

Saltarse la página de inicio de sesión

Esta casilla se activa si Otro proveedor de identidad es el único proveedor de identidad disponible.

- Si se selecciona, se omitirá la página de inicio de sesión del Portal del cliente.

- Si las opciones de inicio de sesión de Google o Microsoft están disponibles, se dirige al usuario a la página de inicio de sesión del Portal del cliente para que seleccione una opción de inicio de sesión.

NOTA Si deshabilita un IdP personalizado después de que haya estado en uso, se deshabilitará el inicio de sesión único para todos los usuarios. Asegúrese de que los usuarios sepan cómo iniciar sesión con sus credenciales del Portal del cliente.

Información sobre otros proveedores de identidad

En esta sección, se introducen los datos que identifican de forma unívoca al proveedor de identidad. Esta información está disponible en el sitio web del IdP, ya sea en una URL de metadatos o como un archivo de metadatos que puede descargar. Dependiendo del IdP, la ubicación variará, pero los metadatos generalmente incluirán la siguiente información:

- El Id. de la entidad IdP

- El certificado digital que confirma quién envía la aserción SAML.

- El servicio de Inicio de sesión único: El servicio de inicio de sesión único especifica el extremo que recibe las solicitudes de autenticación SAML. Actualmente sólo admitimos el envío de la solicitud utilizando el siguiente enlace SingleSignOnService: urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect

Complete los siguientes campos:

Información del proveedor de servicios

Esta sección proporciona la información de metadatos que el IdP necesita para comunicarse con el Portal del cliente de Autotask. Se generan en Autotask. Cópielos en el portapapeles y péguelos en los campos correspondientes de la página de configuración del proveedor de servicios de su IdP.

Información de respuesta de SAML

Cuando el IdP genera una aserción y la envía a la URL del servicio del consumidor de aserciones SAML del Portal del cliente, el usuario que intenta autenticarse debe coincidir con un usuario del Portal de cliente. Hay varios escenarios posibles:

El usuario se ha autenticado correctamente antes

En este caso, el Identificador Único (UID) se ha guardado previamente en su instancia de Autotask. El usuario está identificado de forma única y ha iniciado sesión.

Esta es la primera vez que el usuario se autentica utilizando el IdP

Aquí, utilizamos los nombres de notificaciones que se envían con la aserción para hacer coincidir los campos de atributos de usuario del IdP con los campos de atributos de usuario del Portal del cliente.

- Si el campo Correo electrónico es una coincidencia única, el Identificador único (UID) del IdP se guarda en el Portal del cliente y el usuario inicia sesión.

- Si no hay ninguna coincidencia en el correo electrónico y la integración se ha configurado para permitir la creación de nuevos contactos, el Nombre de pila, Apellido y Correo electrónico se utilizan para crear un nuevo usuario. Consulte Nuevos contactos.

- Si hay varias coincidencias en el correo electrónico, el inicio de sesión fallará.

Para asignar los nombres de campo de Autotask a los nombres de atributo de usuario del IdP, haga lo siguiente:

Campo Descripción Nombre de pila

Introduzca el nombre de la notificación IdP (no el valor) para cada campo.

NOTA Algunos IdP envían los nombres de las notificaciones de forma predeterminada; para otros, debe configurar las declaraciones de atributos en el IdP para incluir esta información.

Apellido

Correo electrónico

Origen del identificador único del usuario

Esta configuración se establece por defecto en Id. de nombre. El Id. de nombre es el identificador único del IdP para un usuario. Si no desea asignar usuarios en función del Id. de nombre, cambie el botón de opción a Otro y seleccione un nombre de notificación diferente, como Correo electrónico.

Cuando un nuevo usuario se registra en el Portal del cliente, intentamos encontrar un usuario basándonos en el campo Correo electrónico.

Otro valor

El campo Otro valor sólo será necesario si se selecciona el botón de radio Otro. Introduzca el nombre del atributo de IdP que se utilizará como identificador único.

Nuevos contactos

Cuando un usuario se añade a la base de datos del IdP e intenta iniciar sesión por primera vez, puede establecer las configuraciones de integración para crear automáticamente una cuenta de usuario del Portal del cliente y un contacto de Autotask. Los campos del registro Nuevo contacto se rellenarán con la información suministrada con la aserción SAML, las selecciones que realice en esta sección y la configuración predeterminada en el Portal del cliente.

Campo Descripción Permitir "Otro proveedor de identidad" para crear contactos

Seleccione esta casilla para activar la configuración.

- El nombre de usuario se establecerá en la dirección de correo electrónico contenida en la aserción SAML.

- El Nombre de pila y los Apellidos se establecerán con los nombres de la solicitud tal y como aparecen en la respuesta SAML.

Nivel de seguridad predeterminado

Seleccione el nivel de seguridad predeterminado del Portal del cliente para los nuevos contactos creados por el IdP. Consulte Gestionar niveles de seguridad del Portal del cliente y Taskfire.

Este nivel de seguridad se asignará a todos los usuarios de nueva creación que no estén asociados a un Identificador de nivel de seguridad elevado.

NOTA Sólo se admiten los niveles de seguridad del Portal del cliente. No se admiten los niveles de seguridad de Taskfire.

Nivel de seguridad incrementado

Seleccione el nivel de seguridad elevado del Portal del cliente para los nuevos contactos creados por el IdP.

Identificador de nivel de seguridad incrementado

Introduzca el nombre de la notificación, por ejemplo, Función, que indicaría que al usuario se le debe asignar un nivel de seguridad elevado.

Ingrese el nombre de la notificación que contiene los valores que harán que el proveedor de identidad deniegue al usuario el acceso al Portal del cliente. Los valores múltiples se separan con un espacio.

Expresión condicional (Operador, Y/O, Valor)

Ingrese la expresión condicional que hará que a un usuario se le asigne un nivel de seguridad elevado o se le deniegue el acceso.

Nivel de seguridad superior Valor 1, 2 o 3

Especifique hasta tres valores en el nombre de la solicitud seleccionada anteriormente que harán que al usuario se le asigne el nivel de seguridad superior. Los valores múltiples se separan con un espacio.

NOTA El Formato de fecha, el Formato de hora y el Formato de número se establecerán con los valores por defecto utilizados al crear el usuario del Portal de cliente en Autotask o en el Portal del cliente.

- Haga clic en Guardar y cerrar.

- Para probar la integración, abra la página Detalles del cliente del Portal de cliente y, en la sección General, haga clic en el vinculo Inicio de sesión en el Portal del cliente. Verá la opción de proveedor de identidad personalizada en la página de inicio de sesión.

Si asignó la integración a la cuenta de usuario que utilizó para configurarla, puede hacer clic en el enlace e iniciar sesión.

Videos

Aquí están los enlaces a 3 videos que muestran cómo configurar la integración: